[JustisCERT-varsel] [#048-2022] [TLP:CLEAR] Informasjon om DDoS-angrep utført av Killnet

Den pro-russiske hackergruppen Killnet [1] har stått bak en rekke cyberangrep til støtte for invasjonen av Ukraina. Angrepene de utfører er blant annet av typen distribuert tjenestenekt (distributed denial-of-service, DDoS) [2]. Uten tilstrekkelig beskyttelse/sikkerhetstiltak så vil denne type angrep kunne medføre at en tjeneste/server som angripes vil fungere tregt/dårligere eller bli helt utilgjengelig mens angrepet pågår. Lengden på angrepene varierer gjerne fra noen få minutter til mange timer og de kommer ofte i bølger. Styrken/størrelsen på de ulike angrepsbølgene kan variere mye. DDoS-angrep er å regne som en del av det normale trusselbildet og skjer i større eller mindre grad hele tiden mot ulike tjenester eksponert på internett.

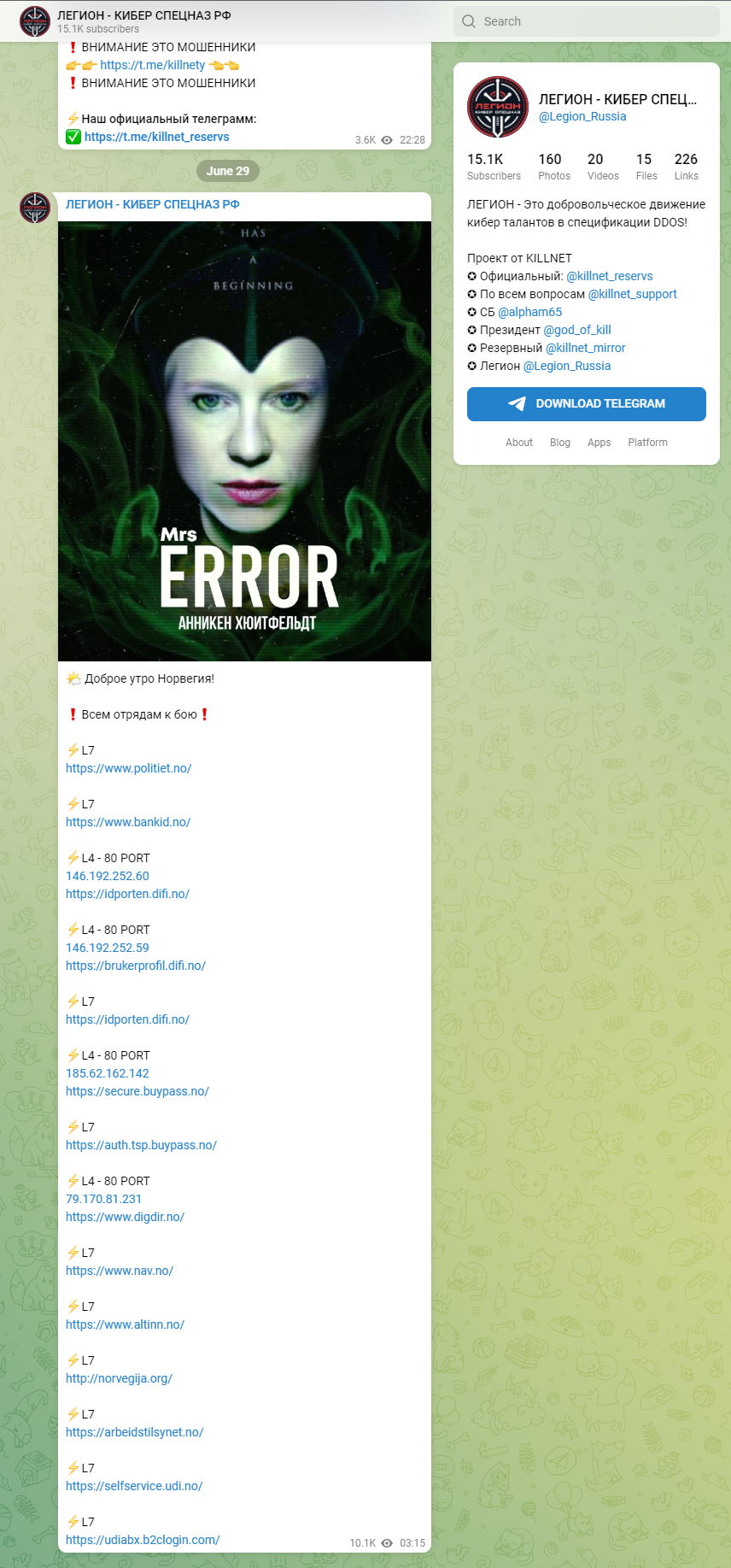

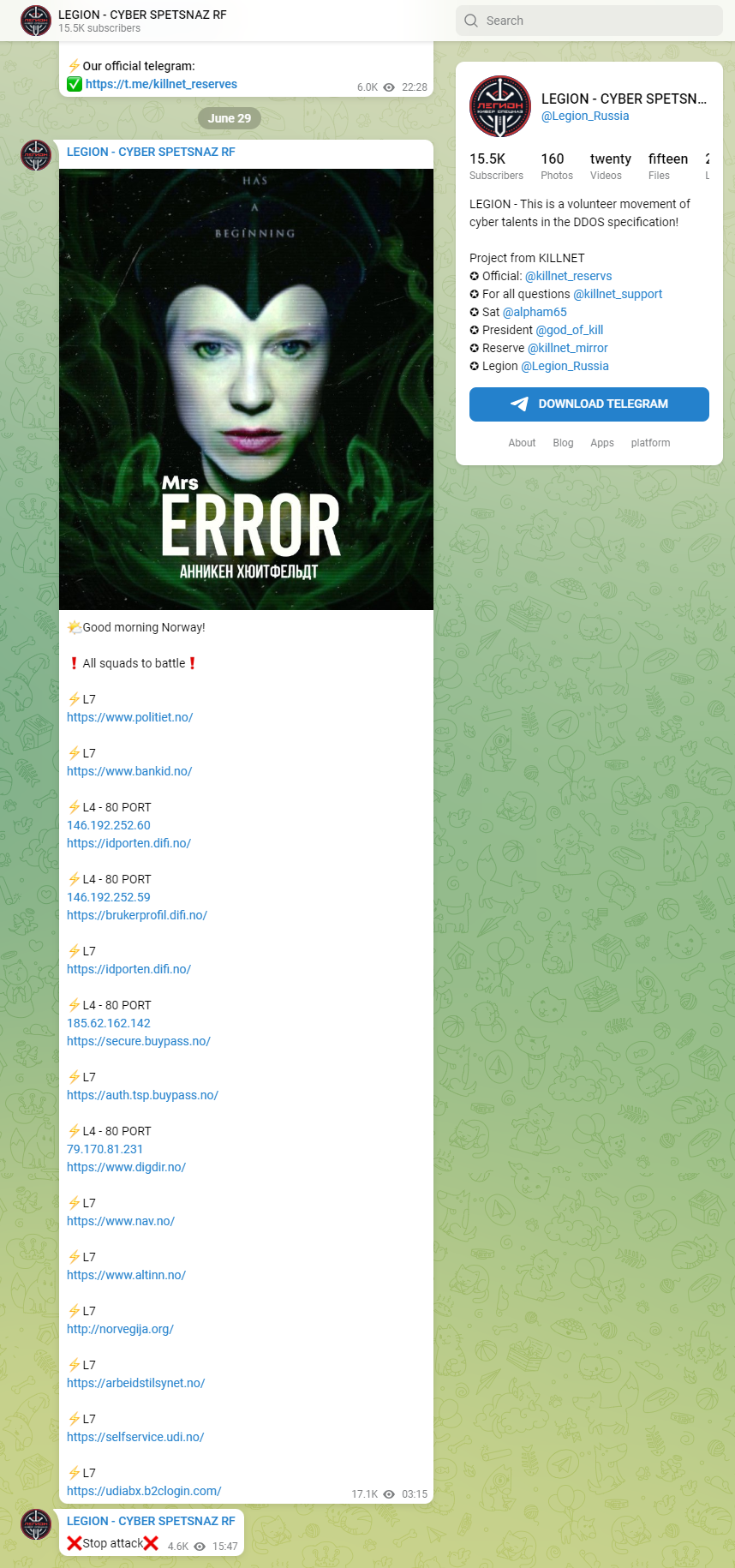

Den 29.06.2022, klokka 03:15 la Legion_Russia ut informasjon om å utføre DDoS-angrep på norske mål på lag 7 og lag 4 (se bilde under). Legion beskriver seg som en "volunteer movement of cyber talents in the DDOS specification, a Killnet project". Noen av tjenestene på listen har vært berørt av angrepene, dette har også har vært omtalt i media [3]. De berørte tjenestene har under angrepene hatt lengre responstid enn normalt eller vært helt utilgjengelig i korte perioder. Det er ingen indikasjoner på at de pågående hendelsene involverer informasjonsinnhenting, spionasje eller mer destruktive former for sabotasje.

Basert på informasjon om tidligere angrep utført av Killnet så varer disse gjerne kun noen timer før de forsvinner helt/går over til andre mål. Killnet er opptatt av å få oppmerksomhet/medieomtale for å fremme sitt pro-russiske budskap. NSM NCSC forteller at de ikke har informasjon som tilsier at andre virksomheter enn de som er oppgitt som mål av Killnet vil rammes.

Berørte produkter er:

- Tjenester eksponert på internett som Killnet har definert som mål

Anbefalinger:

- Ta i bruk DDoS-beskyttelse i flere ledd/nivåer. F.eks. virksomhetens lokale perimetersikring (brannmur/proxy/dedikert DDoS-enhet), men enda viktigere er det at dette også er på plass hos aktør som router trafikken/innholdsleveringsnettverket som benyttes (CDN - Content Delivery Network) da disse har stor kapasitet til å håndtere slike angrep. [4]

- Revider sentrale brannmurregler og verifiser at kun nødvendig utgående/inngående trafikk er tillatt, ingen ting annet

- Begrens hvem som kan nå virksomhetens internetteksponerte løsninger ved bruk av Geo-blokking (velg f.eks. Norge dersom tjenesten kun skal nås derfra) eller begrens den til kun ønskede IP-adresser

- Aktiver IPS-signaturer/DNS-filtrering/Web-filtrering/annen beskyttelse i brannmurer/nettet som kan bidra til å beskytte virksomhetens løsninger

- Patch/oppdater all software/hardware så snart som mulig når det kommer sikkerhetsoppdateringer og verifiser at siste sikre versjon benyttes over alt

- Avinstaller programvare som ikke benyttes

- Fas ut software/hardware som ikke kan oppdateres og avhend utstyret på en sikker måte slik at data ikke kan leses av uønskede

- Ikke eksponer admingrensesnitt mot internett eller andre nett som virksomheten ikke stoler på

- Begrens hvilke IPer som kan nå admingrensesnitt til kun de som administrerer løsningen

- Sørg for regelmessig sårbarhetsskanning av minimum alle eksponerte tjenester for raskt å kunne avdekke og lukke sikkerhetshull som oppdages. JustisCERT tilbyr dette for løsninger eksponert på internett i vår sektor og varsler virksomheten ved funn av sårbarheter (virksomheten må selv melde inn IP-adresser/ranger/DNS-navn som skal skannes og holde disse oppdatert ved å sende informasjonen til post@justiscert.no).

- Verifiser at virksomheten benytter MFA/2-faktor på alle eksponerte tjenester som tillater pålogging, også på tilganger til leverandører og andre 3.parter (f.eks. VPN)

- Bruk gode passord/setninger på alle kontoer (minimum 16 tegn for vanlige brukere, 18 tegn for administratorkontoer og 29 tegn for servicekontoer)

- Følg NSM Grunnprinsipper for IKT-sikkerhet [5]

- Følg anbefalingene fra Cybersecurity & Infrastructure Security Agency (CISA) [6]

Kilder:

[1] https://www.forescout.com/resources/analysis-of-killnet-report/

[2] https://www.cloudflare.com/learning/ddos/what-is-a-ddos-attack/

[3] https://www.nrk.no/norge/russisk-hackergruppe-skal-ha-startet-angrep-mot-norge-1.16020947

[4] https://nsm.no/aktuelt/tiltak-for-a-unnga-tjenestenektangrep

[5] https://nsm.no/grunnprinsipper-ikt

[6] https://www.cisa.gov/shields-up